Базис не для Базиса. Полномочия при ABAP-разработках

Полномочия в SAP часто воспринимаются как административная зона, но основа и логика формируется на уровне ABAP-разработки, где они становятся частью логики программы. В статье рассматриваются взаимосвязь ролей, профилей и объектов полномочий, принципы работы AUTHORITY-CHECK, а также механизмы значений по умолчанию полномочий как отражение методологии проекта. Материал адресован разработчикам и архитекторам, для которых безопасность — не внешнее требование, а свойство системы.

Введение

Безопасность в SAP традиционно связывают с Базисом, но в реальности она распределена между инфраструктурой и кодом. Три уровня — идентификация, аутентификация и авторизация — формируют цепочку, где первые два обслуживаются платформой, а третий, в основном, зависит от разработчика. Именно здесь и возникает зона, где ошибка перестаёт быть технической и становится архитектурной.

Эта статья не о транзакциях SU53 или SU22 и не о настройках ролей. Она о том, как полномочия проявляют культуру разработки. Когда проверка встроена в логику программы, безопасность становится свойством системы.

1. Полномочия как архитектура, а не настройка

В системах на основе сервера приложений ABAP безопасность часто воспринимают как совокупность настроек, которые однажды заданы и больше не требуют внимания. Это упрощённое представление быстро перестаёт работать, по мере изменения системы. Полномочия формируют архитектуру взаимодействий между пользователем, программой и системой, где каждое действие проверяется не само по себе, а в контексте заданных границ. Эти границы не видимы пользователю напрямую, но именно они определяют, какие операции разрешены и с какими объектами. Поэтому говорить о полномочиях как о «настройке» — всё равно что описывать здание через цвет стен: внешний атрибут есть, а структура остаётся за кадром.

Архитектура полномочий в ABAP не принадлежит одной роли — ни администратору, ни разработчику. Она формируется на пересечении логики кода и логики доступа. И чем сложнее система, тем меньше в ней случайных совпадений между тем, что задумано, и тем, что разрешено.

1.1. Понятие полномочий в системе ABAP

Полномочия — это не список прав, а способ задать допустимые границы действий в системе. В основе модели лежит иерархия уровней: класс объектов полномочий <- объект полномочий <- полномочие → профиль → роль → пользователь. Эта последовательность описывает не цепочку административных настроек, а механизм распространения ответственности. В центре концепции находится полномочие (authorization, авторизация, разрешение), это атом, целостный и не делимый, на основании которого строится вся архитектура полномочий.

Пользователь получает совокупность полномочий, определённых во всех присвоенных ему ролях и профилях. Система объединяет их механически, без анализа контекста. Объединяя полномочия не происходит их слияния или расщепления, подобно объединению атомов в молекулу. Сами по себе полномочия не разрешают ничего и не запрещают, а дают возможность совершить действие. Подобно тому, что у вас есть ключ от сейфа, а на сейфе нет замка, или сейфа не существует. Потенциальная возможность действия превращается в разрешённое действие только в момент, когда в программе выполняется проверка через AUTHORITY-CHECK, и то этот функциональный модуль не даёт «добро» пользователю, а сообщает программе что такое разрешение есть или нет, и программа решает, что с этим знанием делать дальше.

Таким образом, полномочия становятся активной частью логики только там, где их присутствие подтверждается кодом. Если в программе нет проверки, структура полномочий остаётся формальной схемой — она существует, но не участвует в принятии решений системой. Это ключевая идея: архитектура полномочий реальна только там, где она взаимодействует с логикой исполнения.

1.2. Многослойность как принцип безопасности

Без понимания многослойности любая система проверок превращается в набор хаотичных фильтров. В SAP они работают независимо: на уровне системы и на уровне программы. Каждый слой реализует собственные правила и не знает о результатах других. Если вспомнить пример с ключом от сейфа, то, прежде чем воспользоваться ключом для открытия сейфа, необходим ещё и ключ от комнаты, где установлен сейф, имея один ключ мы не получим доступ к заветному пирожку в сейфе.

Многослойность — не источник ошибок, а гарантия устойчивости. Каждый уровень ограничивает область доверия предыдущего, создавая механизм самопроверки. В этом и состоит архитектурный смысл безопасности ABAP: она не изолирует пользователей, а согласовывает их действия с системой, сохраняя внутреннюю целостность выполнения.

2. Роли, профили и полномочия: система со смещёнными центрами

В архитектуре полномочий элементы не подчинены единому центру. Роль, профиль и полномочия существуют в одной системе координат, но каждая ось задаёт собственный тип управления. Роль описывает функцию, профиль хранит значения, полномочия фиксируют границы. Пока они синхронны, система работает как конструкция. Когда хотя бы один элемент смещается, равновесие сохраняется формально, но теряется управляемость.

2.1 Как роли теряют смысл

Роль в SAP создавалась как модель функции — точка, где смысл и механизм совпадают.

Она определяет меню пользователя с набором транзакций, на основании которых формируется профиль с полномочиями. Пока эта связь сохраняется, роль контролирует доступ. Как только её структура становится случайным набором разрешений, контроль исчезает.

На практике это происходит постепенно и почти незаметно. Инженерное задание заменяется требованием «чтобы работало». В роль добавляют транзакции без проверки стандартных значений, удаляют их без очистки профиля, корректируют полномочия вручную. Так возникает несогласованность между функцией и её представлением в системе.

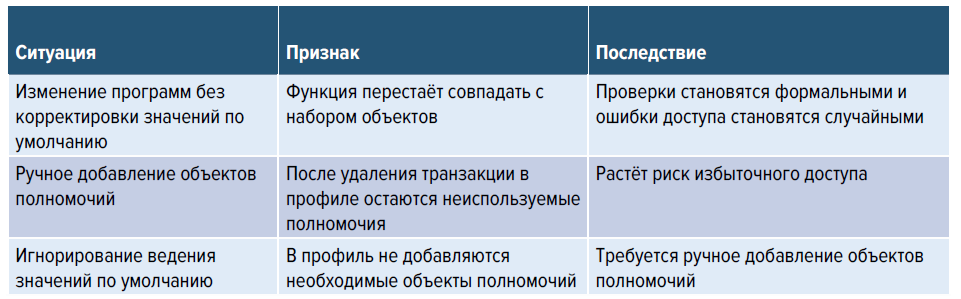

Эти нарушения не связаны с конкретной ролью или проектом. Это повторяющаяся закономерность — общий механизм, по которому любая роль теряет связь с функцией, если перестаёт поддерживаться как инженерная конструкция. Типовые показатели такого дрейфа показаны в табл. 1.

Табл. 1. Типовые искажения роли

Каждый из этих сбоев по отдельности незаметен, но в совокупности они сдвигают роль из модели функции в зону непредсказуемости.

Проверка в коде остаётся единственным местом, где логика всё ещё совпадает с ответственностью.

Роль не должна хранить полномочия — она должна их определять. Как только это соотношение нарушено, безопасность становится вопросом удачи, а не архитектуры.

2.2 Объект полномочий как элемент логики

Объект полномочий — объект разработки, который описывает шаблон разрешения, подобно заготовки для ключа. Объект состоит из полей, но важен не их набор, а контекст. Слишком общие объекты создают иллюзию защищённости — проверка есть, а контроль условен. Слишком узкие вынуждают вводить исключения, и архитектура теряет устойчивость. Инженерная задача — найти точку равновесия, где проверка соответствует функции, а код остаётся гибким. Заготовка превращается в ключ, когда на заготовке делают необходимые прорези, а объект полномочий становится полномочием, когда в профиле полям присваиваются конкретные значения.

Полномочие — это минимальный механизм логики доверия. Он не просит разрешения у системы, а сообщает программе, соответствует ли действие заданным границам. В этой точке безопасность становится функцией поведения кода, а не внешней проверкой.

Ошибки проектирования объектов редко заметны сразу. Они проявляются в момент изменений: программа начинает жить по новым правилам, а объекты остаются старыми. AUTHORITY-CHECK выполняется корректно, но уже по устаревшей модели. Система формально защищена, а по сути — выпадает из контекста.

3. AUTHORITY-CHECK: контроль не прав, а поведения

В архитектуре безопасности SAP контроль не означает разрешение. AUTHORITY-CHECK не открывает доступ, а фиксирует, что запрошенные значения соответствуют профилю пользователя. Решение о дальнейших действиях принимает программа. Так проверка превращается из процедуры допуска в механизм поведения кода.

Функция сравнивает параметры, определённые в профиле, с теми, что запросил разработчик. Совпадение — лишь сигнал о том, что условие выполнено. Как этот сигнал будет использован, зависит от логики программы. Если результат проверки не влияет на исполнение, контроль формален. Если интерпретация построена неверно, защита создаёт иллюзию управляемости.

AUTHORITY-CHECK формирует контур ответственности: система гарантирует корректность данных проверки, программа — корректность реакции. Нарушение этого соотношения превращает безопасность в фикцию. Правильная реализация не увеличивает количество проверок, а встраивает их в логику выполнения. Без этого проверка остаётся декорацией.

3.1 Проверка полномочий как форма управления рисками

Каждый AUTHORITY-CHECK — это инженерное решение о границе доверия. Разработчик определяет, при каком результате программа должна изменить своё поведение. Отсутствие такого решения делает контроль статистическим: проверка выполняется, но не управляет процессом.

Ошибки здесь не технические, а логические. Дублирование проверок в разных участках программы создаёт ощущение надёжности, но размывает смысл; игнорирование отрицательного результата открывает путь к неконтролируемым сценариям. И в том, и в другом случае безопасность перестаёт быть функцией кода.

AUTHORITY-CHECK работает, только если результат проверки меняет ход программы. Это и есть форма управления рисками: не где проверять, а что происходит после. В этой точке безопасность перестаёт быть внешним условием и становится частью логики системы.

4. Чёрные дыры безопасности

В архитектуре полномочий любая проверка — это граница, а любую границу можно обойти. Программа не всегда запускается из того же контекста, в котором предполагалась проверка. Если выполнение кода возможно вне транзакции, проверка авторизации по коду транзакции не сработает. Так возникает «чёрная дыра» безопасности — участок, где система теряет видимость происходящего.

Такие дыры не баг и не уязвимость в классическом смысле. Это логическая особенность платформы: разные механизмы исполнения могут миновать слои, где ожидалась проверка. Чем гибче система, тем выше риск потери контроля.

4.1 Не все вызовы одинаково безопасны

AUTHORITY-CHECK выполняется в контексте программы. Но способ запуска программы определяет, какие проверки будут выполнены. Прямой запуск из транзакции активирует встроенные проверки, а вызов CALL TRANSACTION может пропустить их или выполнить в другой последовательности. В зависимости от версии системы и настроек сеанса результат может отличаться — допуск будет проверен позже или не проверен совсем.

Такие расхождения видны только при трассировке. Если в трассировке появляются все проверки, значит контуры закрыты; если журнал пуст — проверка не выполнилась. Это не ошибка инструмента, а признак того, что код вышел за пределы ожидаемого контекста.

Каждый вызов в ABAP можно рассматривать как новую точку входа. Если она находится за пределами архитектурного плана, в системе возникает зона неопределённости. Без дополнительной проверки или явного контроля передаваемых параметров эта зона превращается в «чёрную дыру» — с внешней точки всё работает, но логика безопасности разорвана.

Трассировка показывает не только неудачные, но успешные проверки. По ней видно, где проверка не дошла до своего уровня. Так система демонстрирует не ошибку, а место, где архитектура безопасности перестаёт совпадать с архитектурой исполнения.

5. Значения по умолчанию полномочий: автоматизация как зеркало методологии

В архитектуре безопасности SAP автоматизация — не надстройка, а отражение метода. Значения по умолчанию полномочий (таблицы USOBT и USOBX) определяют, какие объекты и значения должны предлагаться системой автоматически при назначении транзакций в роли. Если эти таблицы пусты или устарели, система теряет связь с реальностью и заставляет проект работать вручную. Так появляется иллюзия, что администратор должен добавлять всё сам. На самом деле он лишь восстанавливает работу механизма, который не должен останавливаться.

Корректно настроенные значения по умолчанию позволяют системе самой предлагать объекты полномочий при добавлении транзакций в роль. Эта связь не магия, а жёстко запрограммированная последовательность: транзакция → объект → предложенное значение. Разработчик создаёт эту цепочку и поддерживает в актуальном состоянии, только он задаёт логику программы и контролирует её. Когда она работает, архитектура доступа масштабируется сама. Когда её ломают ручными исключениями, проект становится нестабильным.

5.1 Источник прав: механика и смысл

Значения по умолчанию полномочий часто воспринимают как вспомогательные данные, но на самом деле они содержат ядро логики полномочий. Через них система знает, какие объекты авторизации связаны с функцией, а какие — лишние. Когда значения в этих таблицах актуальны, создание роли становится процессом согласования, а не ручного восстановления доступа.

Если же значения не обновлены, архитектура перестаёт быть автоматической. Каждое новое назначение транзакции становится ручной операцией, и чем дольше так работает проект, тем больше возникает рассогласований. Ручная правка в такой системе не решение, а симптом: она говорит о разрыве между методологией и практикой. Настройки по умолчанию — это не удобство, а мера согласованности между кодом и ролями.

5.2 Ручные добавления как симптом системной недоработки

Каждое ручное добавление объекта в роль — не мелкая поправка, а указание на дефект в архитектуре. Чем чаще возникает необходимость в таких исключениях, тем хуже настроена автоматизация. Система начинает вести себя как конструктор без инструкции: всё можно собрать, но ничего нельзя повторить.

Ручные исключения накапливаются и вступают в конфликт при обновлениях ролей. Внешне это выглядит как обычная ошибка доступа, но в основе лежит утрата целостности модели.

6. Полномочия как зеркало культуры разработки

Полномочия — не только механизм защиты, но и проекция культуры, в которой создаётся система. Они показывают, как команда относится к границам ответственности: где кончается зона разработчика и начинается зона эксплуатации, кто проверяет, что именно проверяется, и как фиксируются решения. По структуре ролей и полномочий можно понять, проектировалась ли безопасность заранее или была добавлена постфактум. Система, в которой контроль встроен в архитектуру, ведёт себя предсказуемо; система, где контроль добавлен по требованию, живёт в режиме постоянных исключений.

6.1 Авторизация как показатель зрелости

По архитектуре полномочий можно судить о зрелости команды. Зрелая команда проектирует безопасность вместе с функциональностью: определяет объекты авторизации при разработке, обновляет значения по умолчанию, проверяет поведение AUTHORITY-CHECK в коде. Незрелая команда делает это после тестирования, когда пользователи уже получили ошибку доступа. В первом случае безопасность встроена в процесс, во втором — навешена на готовый продукт.

Ошибки авторизации редко технические. Они проявляют несогласованность между разработкой, тестированием и сопровождением. Когда разработчик считает, что полномочия — дело администратора, а администратор — что это проблема кода, система теряет центр управления. В таких условиях исправление одной ошибки создаёт две новые, потому что каждая сторона корректирует систему в своей координатной сетке.

Зрелая культура разработки видна не по количеству проверок, а по их месту в логике программы. Когда проверка встроена туда, где принимается решение, она становится частью архитектуры. Когда она стоит в конце, после выполнения, — это уже не безопасность, а отчётность. Авторизация не должна ловить последствия; она должна управлять процессом.

6.2 Мысленный прогрев перед мастер-классом

Полномочия — это не про доступ, а про доверие. Проверки нужны не для того, чтобы запрещать, а чтобы согласовывать границы между ролями и процессами. Ошибка авторизации часто означает не сбой системы, а неясность ответственности: кто принимает решение, на каком уровне и в какой момент. Отсутствие полномочий — небольшое недоразумение, лишние полномочия — угроза безопасности.

Размышляя о полномочиях, мы фактически размышляем о доверии — к коду, к системе, и к себе как инженеру. Проверка полномочий — это не акт контроля, а форма уважения к архитектуре, в которой ты работаешь. И чем точнее выстроены эти границы, тем меньше приходится их защищать.

Закономерность

Полномочия отражают не то, что система умеет, а то, как команда мыслит. Когда безопасность встроена в логику разработки, доверие становится её свойством, а не процедурой.

Заключение

Безопасность в SAP, как и любая архитектура, живёт только там, где совпадают логика и ответственность. Там, где роли совпадают с функциями, объекты отражают логику, а проверки встроены в код, система управляет собой. Там, где эти связи теряются, безопасность превращается в обслуживание последствий.

Полномочия показывают, насколько проект согласован сам с собой. Если архитектура требует ручных исключений, значит, методология не работает. Если система предлагает правильные объекты автоматически, — это не удача, а показатель зрелости. Любая проверка — это форма доверия: к данным, к архитектуре, к собственному коду. И когда это доверие становится встроенным свойством системы, безопасности уже не нужно доказывать — она просто работает.

На мастер-классе мы разберём, как это свойство формируется на практике. Пошагово пройдём путь от создания объекта полномочий и проверок в коде до использования значений по умолчанию полномочий и безопасному использованию CALL TRANSACTION. Задача мастер-класса — не научить выполнять команды, а показать целостную картину проверки полномочий в контексте ABAP-разработки.

Для дополнительного изучения

- Учебный курс SAPLAND ADNW303 «Концепция полномочий SAP ABAP».

- Volker Lehnert, Katharina Bonitz, Larry Justice. “Authorizations in SAP Software. Design and Configuration”.

- Martin Esch, Anja Junold. “Authorizations in SAP HR”.

- Alessandro Banzer, Alexander Sambill. “Authorizations in SAP S/4HANA and SAP Fiori”.

Автор

Александр Игнатенко — эксперт SAP BASIS, SAP HANA, фрилансер.

Опыт работы с продуктами SAP с 2000 года. Принимал участие в полномасштабных проектах по внедрению SAP с нуля, участвует в поддержке систем. Выполнил более 20 проектов по миграции и обновлению систем SAP, более сотни систем. На проектах принимал участие как на стороне клиента SAP, так и на стороне исполнителя. Регулярно проводит мастер-классы на площадке SAPLAND. Проводит обучение в Учебном центре SAP. Имеет статус SAP Authorized Trainer. Опыт преподавания с 2019. С 2022 года преподаватель авторских курсов по администрированию в УЦ SAP Land.

Авторские курсы:

ADHA_201 Основы технологии SAP S/4HANA & SAP Business Suite

ADNW_201 Основы администрирования серверов приложений ABAP

ADNW_301 Расширенное администрирование системного ландшафта

ADNW_302 Настройка производительности систем на основе SAP NW ABAP

ADNW_303 Концепция авторизации в SAP ABAP

Сертификаты:

SAP Certified Technology Consultant — SAP S/4HANA System Administration

SAP Certified Technology Associate — SAP HANA 2.0 SPS05

Technology Knowledge 2021 — SAP S/4HANA Downtime Optimized Conversion

SAP Certified Technology Professional — SAP System Security Architect

SAP Certified Technology Associate — OS/DB Migration for SAP NetWeaver 7.52

SAP Certified Technology Specialist — SAP S/4HANA Conversion and SAP System Upgrade 2020

Trainer Skills & Certified SAP Consultant 2020 — SAP Authorized Trainer

Публикации:

Минимизация Downtime при обновлении SAP систем и конвертации в S/4HANA. Методы и сценарии

Связаться с Александром можно по email.